La network security entra in una fase di espansione strutturale. Le ultime proiezioni indicano un salto da 84,5 a 119,7 miliardi di dollari tra 2025 e 2030. La crescita attesa è di Cagr 7,2% e riflette esigenze precise. Le imprese devono infatti proteggere reti ibride, applicare controlli di accesso granulari e difendere workload ad alto valore in ambienti multi-cloud. A spingere gli investimenti sono anche traffico est‑ovest nei data center, minacce cifrate e convergenza tra rete e sicurezza lungo direttrici Sd-wan e Sase. È quanto emerge da un report pubblicato da MarketsandMarkets.

“Il mercato è trainato dalla necessità di proteggere reti ibride in espansione, mantenere visibilità e risposta in tempo reale e applicare policy coerenti su infrastrutture distribuite”, si legge nel documento di MarketsandMarkets. A fare la differenza è il passaggio da apparati isolati a stack integrati, spesso cloud‑delivered, capaci di unire ispezione, orchestrazione e automazione.

Indice degli argomenti

Network security e nuovi driver di spesa

Il quadro competitivo cambia perché cambiano architetture e rischi. Le imprese accelerano la migrazione al cloud e distribuiscono applicazioni su più region. La conseguenza è una superficie d’attacco mutevole. Visibilità coerente, policy centralizzate e risposta automatizzata diventano requisiti essenziali. La network security si sposta quindi da un modello perimetrale a un modello identity‑centric, con segmentazione e controlli distribuiti.

La spinta verso suite integrate riduce la complessità operativa. Le organizzazioni cercano piattaforme che uniscano next generation firewall, Ndr, secure web gateway, network access control e ispezione del traffico cifrato. L’obiettivo è abbassare il Tco, armonizzare i processi e ridurre i tempi di remediation. La domanda guarda inoltre a servizi gestiti, utili a colmare carenze di competenze e a garantire monitoraggio continuo.

L’ascesa dell’Utm come risposta al consolidamento

Nel perimetro delle soluzioni, MarketsandMarkets rileva che l’Utm registrerà la crescita più elevata durante il periodo. Il motivo è chiaro. L’Unified threat management consolida funzioni chiave in un’unica piattaforma. Parliamo di firewall, intrusion prevention, antimalware, Vpn, filtraggio contenuti e, talvolta, controlli endpoint. Questo approccio riduce la complessità, abbassa i costi e semplifica il deployment.

Per Pmi e filiali è una leva decisiva. “L’Utm offre un layer difensivo completo senza dover acquistare e gestire prodotti separati”, rileva la nota. Aggiornamenti integrati e amministrazione semplificata si allineano alla domanda di soluzioni chiavi in mano. L’espansione di reti distribuite e team snelli rende l’Utm un acceleratore naturale dell’adozione.

La centralità delle branch nella nuova geografia del rischio

Le aziende crescono per espansione periferica. Nuove sedi, negozi, cantieri e hub logistici entrano in rete. Ogni branch rappresenta un potenziale punto debole se non governato. Per questo la sicurezza delle branch è il segmento ambientale con la crescita più veloce nel quinquennio.

La combinazione di Sd-wan con funzioni di sicurezza integrate consente politiche uniformi e controllo centralizzato. Si evita di replicare infrastrutture da data center in contesti che richiedono semplicità e time‑to‑service rapido. Il risultato è una postura coerente tra sede centrale, cloud e periferia. I team possono così spostare policy, aggiungere sedi e mantenere standard omogenei senza interventi manuali ripetitivi.

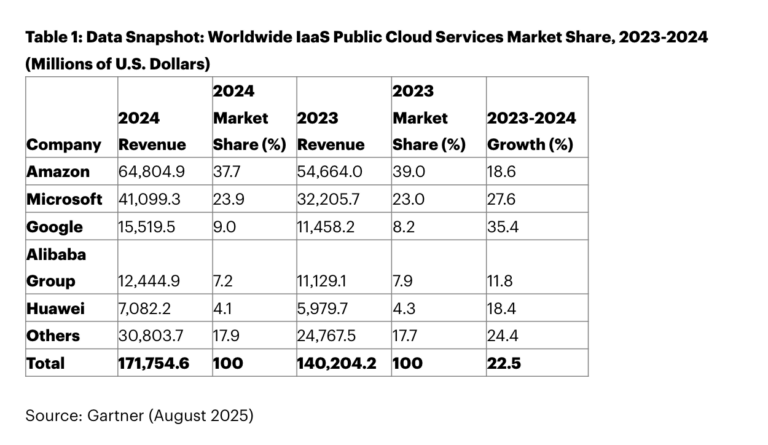

Nord America guida, ma il gioco è globale

North America presidia la quota maggiore nella finestra 2025. La regione combina ecosistemi digitali maturi, forte presenza di vendor e requisiti regolatori stringenti. Le imprese operano ambienti complessi, con data center ibridi, utenti remoti e applicazioni distribuite. Da qui la spinta su next generation firewall, prevenzione intrusioni, zero trust e implementazioni Sase.

Il ruolo dei settori regolati è determinante. Bfsi, sanità, pubblica amministrazione e infrastrutture critiche mantengono budget dedicati alla modernizzazione. L’attenzione è su minimizzazione dell’esposizione, tracciabilità degli accessi e auditability. La dinamica è però globale. Connettività diffusa, crescita delle region cloud e nuove normative sulla data residency favoriscono percorsi simili in Europa e Asia.

Implicazioni per telco e provider: dal trasporto al valore

Per gli operatori di telecomunicazioni, la traiettoria apre nuovi ricavi. Le telco possono evolvere da semplici fornitori di connettività a platform provider di sicurezza. Bundle connettività‑sicurezza, servizi Sase, firewall as a service e protezione edge rispondono a esigenze diffuse. La prossimità al traffico e la rete di assistenza capillare diventano vantaggi competitivi.

L’offerta deve però essere industrializzata. Servono cataloghi chiari, Sla trasparenti e integrazione nativa con strumenti di ticketing e osservabilità. La differenza la fa la coerenza delle policy lungo domini eterogenei. Una singola interfaccia di gestione che abbraccia sedi, cloud e utenti remoti è il criterio con cui Cio e Ciso selezionano i partner.

Dati, governance e misurabilità del rischio

La crescita del mercato non attenua gli obblighi di governance. La network security richiede catalogazione delle fonti, controlli di accesso granulari e data minimization. La qualità delle policy e la loro applicazione coerente valgono quanto la potenza di ispezione. Osservabilità end‑to‑end, metriche comuni e playbook di risposta sono essenziali per abbassare Mttd e Mttr.

Anche la compliance orienta le scelte. Le piattaforme più richieste offrono reporting integrato, evidenze per audit e integrazione con Siem e Itsm. La tendenza al consolidamento dei tool non è solo economica. Riduce errori, facilita l’onboarding e rende scalabile la gestione delle eccezioni. La coesistenza di Api standard e policy as code porta rigore e velocità nei cambi di configurazione.

Vendor landscape e strategie di differenziazione

Il panorama competitivo resta intenso. Tra gli attori citati da MarketsandMarkets figurano Cisco, Palo Alto Networks, Fortinet, Check Point, Trend Micro, Verizon, Ibm, Broadcom, Juniper Networks, Akamai, Netskope, Microsoft, Crowdstrike, Zscaler, Cloudflare, Aws, OpenText, Hillstone Networks, Barracuda Networks, Huawei, Trellix, Sonicwall, Forcepoint, Sophos, Ivanti, Extreme Networks, Zyxel Networks, Cato Networks, Nordlayer, Versa Networks, Wijungle, Cynet, Secnap Network Security, Nomios, Easi, Gajshield, Stellar Cyber, Netscout e Fidelis Security.

La differenziazione passerà da tre elementi. Integrazione profonda delle funzionalità core. Esperienza operativa misurabile con telemetria e kpi chiari. Modelli contrattuali flessibili per adattarsi a budget operativi e scenari multi‑sede. A parità di performance, vincerà chi garantirà portabilità delle policy, ridurrà i tempi di deploy e offrirà servizi gestiti allineati ai processi del cliente.

Che cosa significa per l’Italia: telco, Pa e manifattura

Nel contesto italiano, l’espansione della network security incrocia tre priorità. Telco e service provider possono spingere soluzioni gestite per il mid‑market, unendo connettività e sicurezza sotto Sla chiari. La Pa deve proteggere ambienti ibridi, standardizzare gli accessi e semplificare i controlli di conformità. La manifattura, soprattutto dove l’integrazione It/Ot è avanzata, ha bisogno di segmentazione e monitoraggio che non impattino la produzione.

La chiave è non moltiplicare gli strumenti. Serve una piattaforma in grado di estendere la protezione a sedi remote, utenti mobili e workload cloud senza creare silos. In questa prospettiva, l’adozione di soluzioni cloud‑delivered e di servizi gestiti può accelerare la messa in sicurezza di supply chain distribuite e impianti sul territorio.