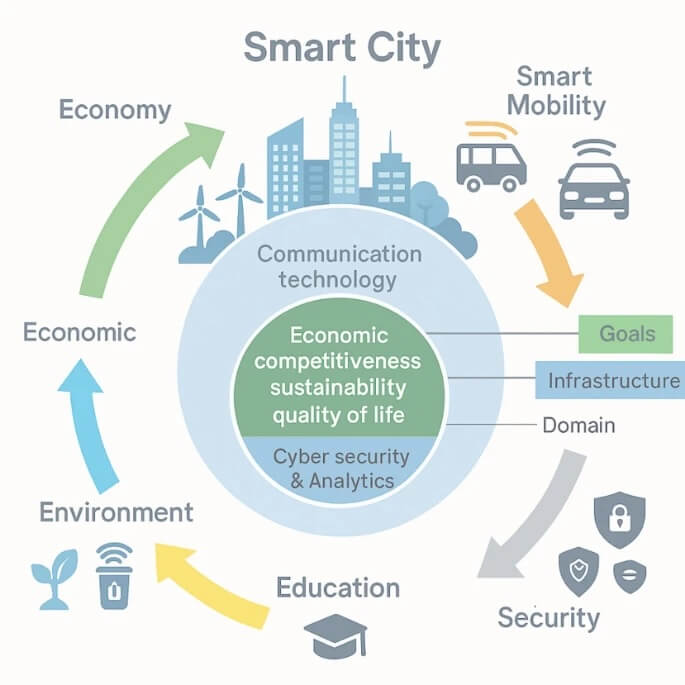

Viviamo in un mondo sempre più connesso: dai dispositivi indossabili che portiamo ai polsi, ai device intelligenti nelle nostre case, passando per i veicoli connessi e le infrastrutture smart che alimentano le città e mantengono in movimento la società.

Il mondo reale è pieno di dispositivi connessi, mentre quello digitale, fatto di servizi cloud e digital twin, li integra generando enormi quantità di dati su larga scala. Ma i dati hanno valore solo se sono affidabili: per garantire l’affidabilità delle interazioni e delle transazioni digitali è necessario sapere con chi e con cosa stiamo interagendo. Ecco perché, oggi, una delle sfide più urgenti è la gestione delle identità delle macchine, su cui si basa la moderna infrastruttura digitale.

Proprio come i dipendenti strisciano un badge identificativo per entrare in un edificio, le macchine utilizzano certificati digitali e chiavi crittografiche per autenticare e autorizzare l’accesso ai sistemi. Queste credenziali funzionano come badge identificativi per server, app, servizi cloud e dispositivi connessi.

Le identità delle macchine si stanno moltiplicando rapidamente, ma molte organizzazioni continuano ad affidarsi a metodi obsoleti per gestirle. Questa sfida sta diventando sempre più impegnativa, poiché i progressi tecnologici come l’intelligenza artificiale agentica e il digital twinning ampliano la superficie di attacco e offrono ai cybercriminali nuove modalità per introdursi nei sistemi.

Indice degli argomenti

Imparare dagli errori del passato per costruire un futuro più solido

Ricordo un grave incidente. Qualche anno fa, un operatore di telecomunicazioni europeo si è rivolto a DXC quando i suoi sistemi hanno smesso improvvisamente di funzionare. I clienti non potevano effettuare chiamate né inviare e-mail. Le attività aziendali erano completamente bloccate.

Il team DXC ha rapidamente individuato la causa dell’interruzione: un singolo punto di errore. Per anni, un dipendente aveva rinnovato manualmente i certificati digitali che garantivano il funzionamento dei server aziendali. Questo processo ha funzionato fino al suo pensionamento anticipato, quando nessuno ha preso in carico l’attività. La situazione è passata inosservata per sei mesi, fino alla scadenza dei certificati e al successivo blocco di tutte le operazioni.

Le conseguenze sono evidenti: trascurare l’identità delle macchine può compromettere l’intera organizzazione. Anche pochi minuti di inattività possono causare danni e perdite di fatturato per miliardi.

Definire un percorso per ridurre il rischio

L’incidente descritto mette in luce una lezione fondamentale: per proteggere le operazioni e ridurre i rischi, le organizzazioni devono automatizzare la gestione e la manutenzione delle credenziali digitali. I processi manuali non solo sono lenti, ma anche deboli, soggetti a errori e sempre meno sostenibili, soprattutto considerando la rapidità con cui si moltiplicano le identità delle macchine.

Nel caso del fornitore di servizi di telecomunicazione, DXC non solo ha ripristinato rapidamente le operazioni, ma ha anche messo in atto misure di sicurezza per prevenire future interruzioni. Automatizzando il monitoraggio e il rinnovo delle identità delle macchine, DXC ha contribuito ad eliminare la dipendenza da un singolo impiegato, garantendo la continuità operativa e riducendo i rischi.

Secondo il report Identity Security Landscape 2025 di CyberArk, le identità delle macchine superano ormai quelle degli utenti umani in un rapporto di oltre 80 a 1, e si prevede che il divario continuerà ad aumentare.

L’automazione della gestione dei certificati è essenziale

Attualmente, i certificati TLS che proteggono i server web scadono dopo 398 giorni. Entro il 2026, questo periodo si ridurrà a 200 giorni; nel 2027, a 100; ed entro il 2029, a soli 47. Per le organizzazioni che gestiscono migliaia, se non decine di migliaia, di endpoint, un cambiamento del genere comporta un aumento dei rinnovi fino a dodici volte. I processi manuali non riescono a stare al passo: la durata più breve dei certificati rafforza la sicurezza, ma crea serie difficoltà operative. L’automazione risolve questo problema. Non solo mantiene aggiornati i certificati su larga scala, ma prepara anche le organizzazioni alla prossima ondata di complessità, spaziando dalla crescita delle identità AI al rischio che i computer quantistici rappresentano per gli algoritmi crittografici odierni.

Gestire il boom delle identità delle macchine alimentato dall’Agentic AI

La gestione dei rischi informatici sta diventando sempre più complessa con l’avvento dell’intelligenza artificiale agentica. Ogni agente autonomo, che si occupi di ordinare attrezzature per un responsabile di fabbrica o di autorizzare pagamenti per un supervisore della fatturazione, necessita di credenziali proprie per accedere in modo sicuro alle API, ai database e ad altri sistemi. La supervisione manuale non è in grado di stare al passo. Per gestire la portata e la velocità di queste interazioni, le organizzazioni devono adottare sistemi automatizzati in grado di tracciare e aggiornare le identità delle macchine in tempo reale. Questo approccio è in linea con il modello di sicurezza zero trust di DXC, basato sul principio “non fidarti mai, verifica sempre”. Senza automazione e controlli adeguati, le credenziali sono vulnerabili alle minacce informatiche, all’uso improprio e ad altre interruzioni.

Preparare le identità delle macchine alla minaccia quantistica

Sebbene sia ancora agli inizi della sua evoluzione, il quantum computing presenta già ora, oltre ai suoi vantaggi, dei seri rischi. La sua velocità e potenza potrebbero infatti, in futuro, rompere gli algoritmi crittografici che proteggono le identità delle macchine e le comunicazioni digitali nelle reti aziendali.

Per affrontare questi rischi, le organizzazioni devono adottare la cripto-agilità, ovvero la capacità di passare rapidamente a sistemi crittografici più robusti quando quelli attuali diventano obsoleti o vulnerabili.

L’automazione è fondamentale per la cripto-agilità: individua i punti deboli e li risolve prima che possano compromettere le operazioni.

Il quadro generale

Proteggere server, dispositivi e infrastrutture critiche sta diventando sempre più difficile con l’evoluzione della tecnologia e il cambiamento delle normative: ed è una sfida destinata ad aumentare, con l’affermarsi dell’intelligenza artificiale e di altre tecnologie emergenti.

I leader aziendali non possono più permettere che le identità delle macchine vengano gestite manualmente. Questa modalità di supervisione espone le organizzazioni a rischi e interruzioni, mentre l’automazione mantiene aggiornate le credenziali e garantisce la sicurezza dei sistemi nel panorama digitale in mutamento.

Per rimanere resilienti, le organizzazioni devono quindi orientarsi verso sistemi intelligenti e automatizzati, in grado di stare al passo con la rapida crescita delle identità delle macchine e con minacce in continua evoluzione.