La crittografia è uno dei pilastri fondamentali della sicurezza informatica e della fiducia digitale, in quanto consente di proteggere i dati, assicurare l’identità dei soggetti coinvolti nella comunicazione e garantire l’integrità e la riservatezza delle informazioni. I moderni sistemi crittografici si basano su due approcci principali: la crittografia simmetrica e quella asimmetrica. Nella crittografia simmetrica viene utilizzata la stessa chiave sia per cifrare che per decifrare un messaggio. Esempi noti di algoritmi simmetrici sono AES (Advanced Encryption Standard) e SHA (Secure Hash Algorithm). Invece, nella crittografia asimmetrica – anche detta a chiave pubblica – le due chiavi sono diverse: una pubblica per cifrare e una privata per decifrare. Tra gli algoritmi più noti in questa categoria vi sono RSA (Rivest-Shamir-Adleman) ed ECC (Elliptic Curve Cryptography), ampiamente usati su Internet per autenticazione, firma digitale e scambio sicuro delle chiavi.

Con l’avvento dell’informatica quantistica, però, molti degli attuali algoritmi crittografici rischiano di diventare vulnerabili. I computer quantistici potrebbero infatti risolvere in tempi ragionevoli problemi che oggi richiederebbero milioni di anni, come la fattorizzazione di numeri primi molto grandi (su cui si basa RSA) o la risoluzione del logaritmo discreto (alla base di ECC).

Indice degli argomenti

La Post Quantum Cryptography

Per fronteggiare questa minaccia emergente, si è sviluppata la cosiddetta “Post Quantum Cryptography” (PQC), ovvero la crittografia post-quantistica. Si tratta di un insieme di algoritmi progettati per essere sicuri anche in presenza di un computer quantistico. Il NIST (National Institute of Standards and Technology) ha identificato e standardizzato quattro nuovi schemi crittografici basati su approcci alternativi come la crittografia a reticolo (lattice-based), la crittografia basata su codici di errore (code-based), la crittografia multivariata e quella basata su funzioni hash. Questi algoritmi sono destinati a sostituire o affiancare quelli attuali nei protocolli di comunicazione sicura, specialmente per quanto riguarda lo scambio di chiavi e la firma digitale.

La Quantum Key Distribution

Un’altra frontiera ancora più avanzata è rappresentata dalla “Quantum Key Distribution” (QKD), ovvero la distribuzione quantistica delle chiavi. In questo caso, le chiavi crittografiche non vengono generate e trasmesse attraverso metodi classici, ma sono codificate direttamente in stati quantistici – come i fotoni polarizzati – che, grazie ai principi della meccanica quantistica, garantiscono la sicurezza assoluta della comunicazione: qualsiasi tentativo di intercettazione altera lo stato del sistema e quindi viene immediatamente rilevato. Il paradigma QKD rappresenta quindi una promettente applicazione pratica della fisica quantistica alla sicurezza informatica.

La Quantum Teleportation e la Quantum Cryptography

A un livello ancora più sperimentale, nel contesto della ricerca avanzata nei laboratori di fisica e informatica quantistica, si collocano due ulteriori concetti: la “Quantum Teleportation” e la “Quantum Cryptography”. La quantum teleportation non ha nulla a che vedere con il trasporto di oggetti o persone, ma riguarda il trasferimento dell’informazione quantistica – cioè, dei qubit – da un punto all’altro dello spazio senza trasferimento fisico di materia o energia, grazie all’entanglement quantistico. È un meccanismo fondamentale per le future reti quantistiche distribuite. La quantum cryptography, invece, rappresenta un paradigma teorico ancora in evoluzione, in cui gli algoritmi crittografici sono progettati nativamente per sfruttare le proprietà della meccanica quantistica, come la sovrapposizione e l’interferenza, per realizzare schemi di comunicazione in cui la sicurezza è garantita non da assunzioni computazionali, ma da leggi fisiche fondamentali.

Nel complesso, la transizione verso sistemi crittografici resilienti all’informatica quantistica sarà una delle sfide più critiche del prossimo decennio. Essa richiederà l’aggiornamento di infrastrutture, protocolli, dispositivi e software in tutto il mondo, coinvolgendo istituzioni pubbliche, imprese tecnologiche, operatori di rete e comunità scientifica. Al tempo stesso, apre nuove prospettive per una sicurezza intrinsecamente più robusta e integrata con le tecnologie del futuro.

Le sfide per le reti di Tlc

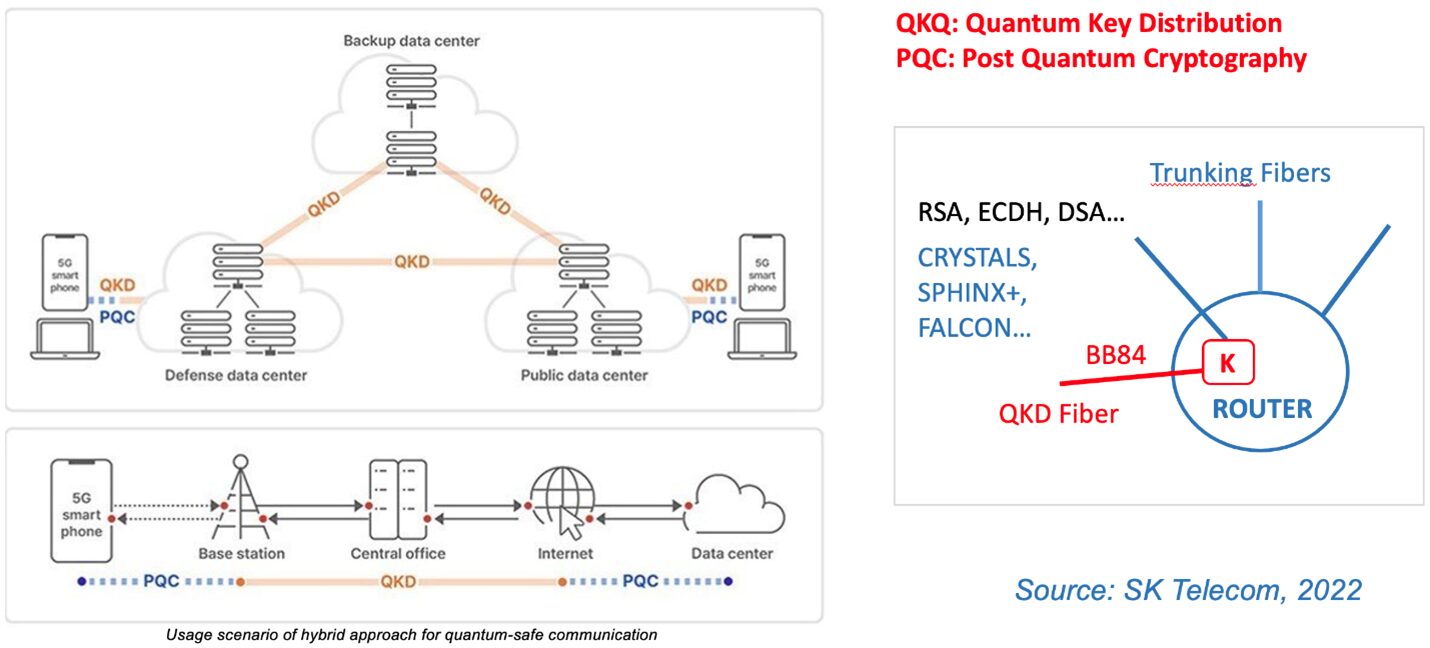

Nel contesto della crescente minaccia rappresentata dai futuri computer quantistici, le reti di telecomunicazione stanno evolvendo verso architetture ibride in grado di garantire la cosiddetta “quantum-safe communication”, cioè comunicazioni sicure anche in presenza di avversari dotati di capacità computazionali quantistiche. Questa trasformazione implica l’integrazione simultanea di due approcci complementari: la crittografia post-quantistica (PQC, Post Quantum Cryptography) e la distribuzione quantistica delle chiavi (QKD, Quantum Key Distribution). Mentre la prima si basa su algoritmi matematicamente resistenti agli attacchi quantistici, la seconda sfrutta le proprietà fisiche dei fotoni, oppure degli elettroni, per scambiare chiavi segrete in modo sicuro.

Il caso della coreana SK Telecom

Il caso di SK Telecom, leader sudcoreano delle telecomunicazioni, illustrato nella figura sottostante, offre un esempio concreto di come queste tecnologie possano coesistere e potenziarsi reciprocamente in un’infrastruttura di rete avanzata. Le reti progettate da SK Telecom adottano un’architettura a doppio strato in cui la trasmissione delle chiavi crittografiche tra i nodi principali della rete – ad esempio tra i data center pubblici, di backup e di difesa – è affidata alla QKD. Ciò avviene attraverso l’utilizzo di fibre ottiche dedicate, in cui le chiavi sono codificate in singoli fotoni polarizzati, secondo protocolli noti come BB84. In parallelo, i flussi dati generati da dispositivi terminali, come smartphone 5G o laptop, vengono cifrati tramite algoritmi PQC, come CRYSTALS-Kyber e FALCON, che sono tra i candidati selezionati dal NIST per l’adozione a lungo termine. Nella foto qui sotto gli use case delle tecnologie QKD e PQC in SK Telecom.

Questa doppia protezione garantisce che anche in caso di compromissione di uno degli schemi crittografici – ad esempio per un avanzamento inatteso dei computer quantistici o per una vulnerabilità matematica – rimanga attivo un secondo livello di sicurezza. Inoltre, la QKD consente un rinnovo continuo delle chiavi di cifratura in modo automatico e intrinsecamente sicuro, rendendo la rete resiliente a intercettazioni, attacchi man-in-the-middle e altri scenari di compromissione.

L’integrazione tra QKD e PQC avviene in punti strategici della rete, come router e stazioni radio base, dove il modulo “K” indicato nell’architettura di SK Telecom svolge il ruolo di gestore crittografico. Questo modulo è in grado di ricevere chiavi da una rete QKD e utilizzarle nei protocolli classici, armonizzando l’interfaccia tra mondo quantistico e mondo digitale convenzionale. A ciò si aggiunge l’utilizzo di reti in fibra trunking per garantire elevata banda e bassissima latenza, indispensabili per trasportare grandi quantità di dati cifrati e contemporaneamente gestire i canali di scambio quantistici.

Il paradigma di SK Telecom non solo rafforza la sicurezza dei dati in ambienti critici – come i data center militari o pubblici – ma fornisce anche un modello scalabile per l’evoluzione della sicurezza nelle reti mobili di nuova generazione, a partire dal 5G e guardando già verso il 6G. La visione che emerge è quella di una rete resiliente, dinamica e cognitiva, in cui la crittografia non è più un semplice meccanismo a posteriori, ma una componente strutturale e distribuita del sistema. In tal senso, l’adozione combinata di QKD e PQC rappresenta un passaggio strategico verso infrastrutture digitali “future proof”, in grado di affrontare con efficacia le sfide della trasformazione digitale e della cybersicurezza post-quantistica.